voltar para Home

web site bauru clique aqui e faça seu sitetutorial ardamax 2.8

as fotos estão com 2.6 mais é a mesma configuração!

Ardamax Keylogger é um ótimo keylogger invisível que, com ele, você pode gravar tudo que foi digitado no seu computador em um arquivo log, que pode ser visto como texto ou Página da web.

Use este keylogger encontrar para fora o que está acontecendo em seu computador quando você estiver ausente, mantiver um apoio de seus dados datilografados automaticamente ou o usa monitorar seus "miúdos".

Lembrando que, ele possui utilitário de instalação e desinstalação.

- Instalando o Ardamax Keylogger

Depois de ter baixado e executado o Ardamax em sua máquina, siga os passos abaixo:

1ª Tela -> I Agree

2ª Tela -> Next

(Recomendo deixar tudo marcado como estás.)

3ª Tela -> Install

(Escolha um local onde deseja instalá-lo! Recomendo deixar como está lá mesmo.)

4ª Tela -> Finish

(Deixe a opção "Run Ardamax Keylogger 2.8" habilitada, e desabilite: "View The Quick Tour")

Notas*: Depois de ter clicado em "Finish" na última tela, automaticamente estarás finalizando a instalação do mesmo, em seguinda, aparecerá um ícone dele na barra de tarefas, veja na imagem:

/*Aqui é o fim da instalação*/

- Registrando o Ardamax Keylogger

Depois de te-lo instalado direitinho, vamos registrá-lo para que possamos usá-lo de uma forma mais adequada.

Clique com o botão direito do mause no ícone do ardamax, e logo em "Enter Registration key".

Depois coloque o serial que se encontra abaixo.

Serial:

| Citação: | |

Name: Invasão Key: XTPFVPQINFMUMUM |

Depois de ter colocado o serial no ardamax, caso funcione o serial, irá aparecer esta mensagem:

Depois é só clicar em OK e pronto, já registramos!

- Configurando o Server do Ardamax Keylogger

Agora iremos configurar o server do ardamax, siga os passos:

1° Passo: Clique com o botão direito do mause e vai em "Remote Installation" como mostra a imagem.

2° Passo: Após ter clicado em "Remote Installation", vai abrir uma janelinha, que é nesta janelinha que iremos configurar e criar nosso server. Mas vamos ao que interessa:

-> 1ª Tela: Avançar

-> 2ª Tela: Em “Appearance” nós iremos juntar algum arquivo com o nosso keylogger, no caso abaixo iremos testar com um joguinho chamado “Paciência Spider”.

Deixe a opção "Append keylogger engine to file or another application" habilitada que servirá para nós juntar o server com o jogo (Server+Executável) caso contrário não darás para juntar com algo, ou seja, criará apenas somente o server.

Depois clique em Avançar.

-> 3ª Tela: Em “Invisibility” irei explicar tudo e o porquê de deixar tais opções marcadas.

Agora vamos aproveitar um tópico do Souzadc no qual ele explicava para que servia tais opções, veja abaixo.

| Citação: | |

Traduzindo: HIDE TRAY ICONE = esconder o ícone perto do relógio... MARQUE, lógico. HIDE THE PROGRAM FROM CRTL+ALT+DEL = esconder do ctrl alt del (duhhh), pode marcar,... REMOVE SHORTCURTS FROM START MENU = não vai deixar nada lá no Iniciar da vítima, melhor marcar né... REMOVE DE PROGRAM FROM UISNTALTION LIST = tirar a opção de desinstalar o Ardamax pelo "ADICIONAR/REMOVER PROGRAMAS", MELHOR MARCAR também... HIDE PROGRAM FOLDER = Esconder a pasta do Ardamax lá na pasta do windows ou system.. HIDE THE PROGRAM... = esconder o Ardamax da lista de programas que iniciam com o windows...eu não marco, pq se o cara desliga no dedão, o Ardamax não inicia junto na próxima vez.. |

Agora, veja a imagem abaixo:

...Ou seja, eu habilitei tudo para que meu server fique mais "invisível" e mais difícil de detectá-lo no pc da vítima.

Depois clique em Avançar.

-> 4ª Tela: Em “Security” iremos deixar desabilitado, não é necessário colocarmos senha no server, acho isso inútil.

Clique em avançar.

-> 5ª Tela: Em “Web Update” desabilite tudo, não podemos deixar quaisquer tipos de pistas para a vítima.

Depois clique em Avançar.

-> 6ª Tela: Em “Options” deixe as duas opções habilitadas, vejamos o porquê agora.

| Citação: | |

Run on Windows startup = Funcione na partida de Windows Start in hidden mode = Comece na modalidade escondida |

Em "Hidden mode on", de preferência mude as teclas de atalhos, coloque a que desejar (Mesmo sendo desnecessário).

Em "Self desctruct on" você escolhe uma data no qual o keylogger se auto-destruirá no PC da vítima, ou seja, se você marcar qualquer dia lá, e neste dia, o keylogger (Server) é desinstalado do PC da vítima. De preferência eu deixo isto desabilitado por motivos óbvios.

-> 7ª Tela: Em “Control”, marque a opção "Send logs every" e coloque o tempo desejado no qual os logs chegarão a você, no caso eu marquei de 30 em 30 minutos.

Em "Delivery method" é a forma no qual deseja pegar os logs, eu prefiro por Email, sendo que por FTP é mais rápido.

Em "Include" deixe como está mesmo, é óbvio.

Na opção "Log format" é o formado do log que será visualizado, eu prefiro em HTML mesmo.

Em "Send only if log size exceeds" coloque o tamanho desejado dos logs a serem enviados, nesse caso, devemos fazer tipo uma "comparação" com os minutos e o tamanho dos logs, sendo assim, eu deixo como 75 Kb mesmo o tamanho. Mas isso é pessoal!

Depois clique em Avançar.

-> 8ª Tela: Estamos na parte final, em "Email", iremos colocar o Servidor SMTP do e-mail e o próprio e-mail, é óbvio né.

No caso eu testei com meu e-mail da Gmail.

Em "Send To" é o remetente, então no caso você coloca o seu e-mail.

Em "Send From" é o destinatário, simplesmente coloque o seu e-mail novamente.

Depois de ter colocado os E-mails em ambas, aparecerá esta mensagem de sucesso:

(Logo em seguida, veja sua caixa de e-mail e veja se a mensagem de confirmação chegou!)

Em "SMTP Host", ao lado terás um botão chamado "Find", clique nele e veja o que aparecerá no SMTP.

Em username e password não é necessário colocar nada, deixe o espaço em branco e clique em Avançar.

-> 9ª Tela: Em "Control": vamos traduzir =P

| Citação: | |

Enable keystrokes logging = permita registrar dos keystrokes Enable Clipboard logging = permita registrar de "prancheta" (Clipboard) Enable web activity monitoring = permita a monitoração da atividade da web fotorreceptora Enable screenshots capturing = permita capturar dos screenshots Enable chat logging = permita registrar do bate-papo |

Obviamente iremos deixar todas as opções marcadas.

Depois clique em Avançar.

-> 10ª Tela: Em "Screenshots", dependerá da pessoa, isso leva para um lado pessoal.

Em Target: As Opções "Full Screen" é a visualização de tela cheia dos screens, em "Active Window" é em uma janela ativa, eu particularmente prefiriria em uma tela cheia (Full Screen) mesmo.

Em Image Quality (Qualidade de imagem) deixe como está mesmo.

Logo clique em Avançar.

-> 11ª Tela: Bom, estamos na parte final da configuração do nosso server, agora em "Destination", vamos mudar o nome do nosso server, o nome atual é "Install" como eu já havia dito anteriormente que eu iria juntar o server com um executável que no caso é o "Paciência Spider", irei renomeiar o nome para "spider", veja na foto:

Bom depois disso, clique em "Change Icon..." para alterar o ícone do nosso server e deixá-lo mais "disfarçado".

Assim que tiver clicado em "Change Icon" abrirá esta janela:

Como o ícone do Paciência Spider não se encontra naquele local, irei procurar pelo o seu diretório, que no caso podemos encontrá-lo em: C:\WINDOWS\system32\spider.exe

Logo clique em OK.

Veja na figura como ficou:

Depois clique em Avançar.

->12ª Tela: Finish!!! Terminamos de criar o nosso server, veja a foto final:

Clique em Concluir.

Depois de concluir irá parecer esta mensagem:

Logo a seguir vai abrir uma pasta da instalação do Ardamax Keylogger 2.6.

Veja como ficou meu server:

OBS: pra mandar pra vitema vc tem que zipar o servidor

- Desinstalando o Server do Ardamax Keylogger

Para desinstalar o server do ardamax, caso você esteja infectado é só instalar este remover oferecido pelo próprio Ardamax.

- Desinstalando o Ardamax Keylogger completamente de seu computador

Vá em: C:\Arquivos de programas\WGV\Uninstall e desinstale-o.

Ou então vá em: INICIAR / Painel de Controle / Adicionar ou Remover Programas, e remova o Ardamax.

/*fim*/

Oii Eu vo postar aqui o tutorial de como usar o Turkojan 3.0 e deixar um servidor dele indetectavel.

Ferramentas

- Turkojan 3.0 clique aqui para fazer o download!!

- Themida.1.8.5.5 Full !!! + Crack... clique aqui para fazer o download!!

-Programa NO-IP clique aqui para fazer o download!!

Ok

Antes de tudo faça o download de todos os programas e faça um registro nesse site: http://www.no-ip.com/

1º Criando um servidor do turkojan e deixando ele indetectavel!

Clique em editor para criar seu servidor como na imagem abaixo. Ae galera,

Eu vo postar aqui o Tutorial de como usar o Turkojan 3.0 e deixar um servidor dele indetectavel.

Personalize o seu server do jeito que voce quizer mas com 2 exeçoes:

Desmarcar a opçao: Pack server with Upx v1.93 [This will decrease server size]

e Nao marcar a opçao: Bind with a file

Veja a imagem abaixo!

Depois que seu server estiver criado abra o themida!

Agora marque as opçoes: Get from version

Veja a imagem abaixo!

Agora clique na pastinha para proucurar o seu servidor!

Veja a imagem abaixo!

Depois de ter selecionado o seu servidor cliqeu em "Open" como esta na imagem abaixo!

Depois de ter selecionado seu servidor clique em "Protect" e logo depois clique em "Protect" novamente.

Depois espere a proteçao do seu server carregar!

Depois aperte close!

2º Conectando-se na victima.

ABRA O NO-IP PROGRAMA.

Clique em "Edit" e coloque seu registro do no-ip.com

Depois abra o client (turkojan).

Depois coloque sua senha, clique em "Active" e espere sua victima se conectar a voce!

Para se conectar a victima basta clicar duas vezes em sima do ip dela.

| [Tutorial] Juntando server com av kill! escreveu: |

|

Juntando Arquivos Com o HJ-SPlit

ALGUNS PROGRAMAS QUANDO NOS FAZEMOS O DOWNLOAD ELE VEM EM PARTES, ESSE PROGRAMA FAZ O TRABALHO DE JUNTAR O PROGRAMA OU FILME...

Antes de tudo, baixe o programa AQUI ou AQUI

Antes de tudo, baixe o programa AQUI ou AQUI1º Passo: Após baixar o programa, execute-o e clique em Join.

3º Passo: Selecione o arquivo que você deseja juntar e clique em Start. (Você só vai ver o arquivo *.001, então selecione apenas ele, pois os outros, *.002, *.003, etc, serão adicionados automaticamente.)

todas as maneiras de se iniciar um programa junto ao windows

1. Pasta Auto-Iniciar

C:\windows\start menu\programs\startup {Inglês}

C:\windows\Menu Démarrer\Programmes\Démarrage {francês}

C:\windows\All Users\Menu Iniciar\Programas\Iniciar { Português}

O Diretório é salvo em:

* [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders]

Startup="C:\windows\start menu\programs\startup"

* [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders]

Startup="C:\windows\start menu\programs\startup"

* [HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\explorer\User Shell Folders]

"Common Startup"="C:\windows\start menu\programs\startup"

* [HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\explorer\Shell Folders]

"Common Startup"="C:\windows\start menu\programs\startup"

Mudar para outro diretório que não seja o padrão (ex: C:\windows\start menu\programs\startup) fará

com que TODOS os programas na pasta (ou diretório) sejam executados.

Observação : o Subseven 2.2 usa esse método.

2. Win.ini

[windows]

load=file.exe

run=file.exe

3. System.ini

[boot]

Shell=Explorer.exe file.exe

4. c:\windows\winstart.bat

"Você pode criar esse bat com os comandos que quiser e ele será executado no início"

5. Registro

Para editar o registro, use o programa regedit. Clique no botão INICIAR, selecione EXECUTAR e escreva REGEDIT. O programa abrirá, como é mostrado abaixo. Sempre que você ver um texto entre colchetes ( [ ] ), é só seguir o caminho indicado pelas pastas do regedit.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices]

"qualquercoisa"="c:\runfolder\program.exe"

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce]

"qualquercoisa"="c:\runfolder\program.exe"

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

"qualquercoisa"="c:\runfolder\program.exe"

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce]

"qualquercoisa"="c:\runfolder\program.exe"

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

"qualquercoisa"="c:\runfolder\program.exe"

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce]

"qualquercoisa"="c:\runfolder\program.exe"

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices]

"qualquercoisa"="c:\runfolder\program.exe"

6. c:\windows\wininit.ini

"Muito usado por SETUPs, é executado uma só vez e o Windows apaga o arquivo"

Examplo de arquivo wininit.ini :

[Rename]

NUL=c:\windows\foto.exe

" Esse exemplo envia c:\windows\foto.exe para NUL, o que significa que será deletada ".

E detalhe, roda totalmente invisível.

7. Autoexec.bat

Roda tudo a nível de DOS

8. Shell no registro

[HKEY_CLASSES_ROOT\exefile\shell\open\command] at ="\"%1\" %*"

[HKEY_CLASSES_ROOT\comfile\shell\open\command] at ="\"%1\" %*"

[HKEY_CLASSES_ROOT\batfile\shell\open\command] at ="\"%1\" %*"

[HKEY_CLASSES_ROOT\htafile\Shell\Open\Command] at ="\"%1\" %*"

[HKEY_CLASSES_ROOT\piffile\shell\open\command] at ="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\batfile\shell\open\command] at ="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\comfile\shell\open\command] at ="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\exefile\shell\open\command] at ="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\htafile\Shell\Open\Command] at ="\"%1\" %*"

[HKEY_LOCAL_MACHINE\Software\CLASSES\piffile\shell\open\command] at ="\"%1\" %*"

A chave deve ter um valor do Valor "%1 %*", se for mudada para "servidor.exe %1 %*", o servidor.exe

será executado TODA VEZ que um arquivo exe/pif/com/bat/hta for executado.

Utilizado pelo SubSeven como "Método desconhecido"

9. Icq Inet

[HKEY_CURRENT_USER\Software\Mirabilis\ICQ\Agent\Apps\test]

"Path"="teste.exe"

"Startup"="c:\\teste"

"Parameters"=""

"Enable"="Yes"

[HKEY_CURRENT_USER\Software\Mirabilis\ICQ\Agent\Apps\

Essa chave inclui todos os arquivos executados quando o ICQ detecta conexão com a Internet.

10. Explorer

Windows 95,98,ME

Explorer.exe é executado através de uma entrada no system.ini, mas não contem patch, ou seja

se c:\explorer.exe existir ele será executado ao invés de c:\$winpath\explorer.exe.

Windows NT/2000/XP

Durante a inicialização o Windows NT 4.0 , Windows 2000 e Windows XP consultam a entrada de registro "Shell",

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell, para determinar o programa que será rodado como Shell.

Por padrão, o valor é Explorer.exe.

11. Componente Active-X

[HKEY_LOCAL_MACHINE\Software\Microsoft\Active Setup\Installed Components\KeyName]

StubPath=C:\Diretório\arquivo.exe

Acredite ou não, isso inicia o arquivo.exe ANTES do shell (explorer.exe) e de qualquer outro

programa iniciado pelas chaves RUN

12. Informação interessante

[HKEY_LOCAL_MACHINE\Software\CLASSES\ShellScrap] at ="Scrap object"

"NeverShowExt"=""

A chave NeverShowExt têm a função de ESCONDER a extensão real de arquivos SHS.

Isso significa que se você renomear um arquivo como "Garota.jpg.shs" ele mostra apenas "Garota.jpg" em todos os programas, incluido o Windows Explorer. Se você acrescentar novos tipos de extensão, mais será escondido."

Para dúvidas, críticas ou sugestões, mande um e-mail para o autor da coluna:

--------------------------------------------------------------------------------------------------------------

Nesse tutorial irei mostrar como nos registrar gratuitamente no site no-ip. Um serviço semelhante pode ser encontrado em português e gratuito no site abaixo:DDNS

http://www.winco.com.br/ddns_index.phtml

Porém o grande problema que o serviço DDNS tem é que o mesmo não irá funcionar se possuir um modem Roteado. Por esse motivo irei abordar o no-ip , visto o mesmo não possuir tal problema.

Primeiramente entraremos na página abaixo:

http://www.no-ip.com/

Clique na opção Sign-up Now

Nosso próximo passo é nos cadastrarmos, conforme ilustração a seguir:

Após preencher o mínimo de dados clicamos em Sign Up Now.

Cadastro realizado conforme nossa próxima ilustração.

Nosso próximo passo será ir no email informado e ativarmos nossa conta.

No email recebido teremos a seguinte mensagem:

To activate your account please click the following URL:

Link para ativação da conta

Após clicarmos no link de ativação a proxima tela nos sera informada.

Pronto nossa conta esta ativada. Agora irei me logar com o email e senha informado no cadastro. Conforme tela a seguir estou logado no site no-ip. Agora iremos aprender como criar o nosso host.

Vejamos a tela a seguir:

Clique em Hosts / Redirects e escolha a opção ADD A HOSTS

Preencha as informações de acordo com a ilustração a seguir.

Hostname: Digite o nome do Host que achar mais adequado.

No quadro abaixo escolha entra as opções o nome que for mais conveniente. No caso escolhi a terminação no-ip.org por ser a mais conveniente.

HostType: Deixe marcada a opção DNS Host.

Com esse mínimo de informação já podemos criar o nosso Host. Para completar clique em Create Host.

Pronto nosso host foi criado como invaders.no-ip.org. Aprenderemos a seguir como implementa-lo.

Nosso próximo passo é baixar o cliente no-ip. Para isso clique na Guia Downloads e escolha a versão de acordo com o seu Sistema operacional.

Após baixar o cliente execute-o e vamos as seguintes configurações:

=> Instalação e configuração: Observe as telas a seguir

Clique em Next

Preencha seus dados do cadastro

Automaticamente aparecerá seu host. Marque o quadrado e observe abaixo que a instalação foi efetuada com sucesso. Obs. Para quem usa Firewall é necessário liberar o acesso do cliente no-ip para que não haja erro ao tentar se conectar ao servidor.

Agora não precisaremos mais decorar o nosso IP devido ao nosso Host configurado do DNS , conforme exemplo a seguir que pode ser executado de qualquer máquina com acesso a internet.

Conclusão

Utilizando os serviços do No-IP em sua residência poderás ter qualquer serviço como: Servidor Web, Administração Remota , VPN enfim uma imensidão de oportunidades. Vale ressaltar que mesmo que seu ip mude, o seu host continuará o mesmo e o cliente atualiza o IP automaticamente. Essa solução com certeza é muito utilizada hoje por vários profissionais da área de TI e agora pode ser utilizado por você com a maior praticidade e facilidade.

----------------------------------------------------------------------------------------------------------

Fake MailO que é o fake mail? É a técnica de se enviar e-mails “falsos” como qualquer pessoa. Geralmente, um servidor de envio de e-mails de um provedor (o SMTP) faz algumas checagens quando se pede para enviar um e-mail. Checa se aquele endereço realmente pertence ao provedor, se a pessoa que está mandando a mensagem está conectada ali (é raro servidores de envio de e-mail suportarem relay, que é permitir que pessoas de fora do provedor consigam mandar mensagens). Mas existem os servidores que permitem, e até páginas na internet que permite a você fazer isso. Qual o perigo disso? Bom, dizem que uma imagem vale mais que mil palavras... observe a imagem abaixo:

Utilizando como teste um site de e-mails anônimos (fake mails), eu enviei uma mensagem para meu e-mail, como se viesse de president at whitehouse.gov, com o nome de George W. Bush. Muita gente pode pensar: ah, mas isso é como mandar um cartão, você coloca o e-mail que quiser... não é bem assim... a mensagem vai chegar como se fosse enviada normalmente, pelo outlook por exemplo. Vamos observar o e-mail depois que ele chegou na minha caixa postal.

O e-mail chegou, e o nome pelo menos é o que colocamos. Mas e qual é o endereço do e-mail enviado? Vamos dar uma olhada em propriedades.

Prontinho. Objetivo completado. Acabei de “receber” um e-mail do presidente dos Estados Unidos. Agora imagine o impacto do fake mail em empresas e negócios em geral. É muito comum a engenharia social ser usada nesse aspecto. Manda-se um e-mail a vários usuários de um provedor como se fosse do suporte (geralmente suporte at provedor.com.br) com uma mensagem muito convincente, pedindo-os para mudar sua senha de acesso para uma senha padrão, como : abc1234. Claro que muitos não cairão... mas a grande maioria vai cair.

Como evitar esse problema? Com bom senso... se receber um e-mail pedindo alguma coisa importante, responda e confirme se aquele e-mail foi realmente enviado pelo seu dono. Precaução nunca é demais no perigoso jogo da Internet.

Quem interessar no site usado como teste para mandar o e-mail, clique aqui

Para dúvidas, críticas ou sugestões, mande um e-mail para o autor da coluna:

invasao------------------------------------------------------------------------------------------------------------------

Tutorial do Resource Hacker

download aqui:http://terrabrasil.softonic.com/ie/50033/Resource_HackerO que é o Resource Hacker?

É um editor de recursos de programas no formato win32/pe. Vamos entender rapidamente o que são esses "recursos". Os programas para Windows mantém uma estrutura interna com determinadas características comuns na plataforma Windows. Entre essas características está a possibilidade de armazenamento de arquivos e informações dentro de programas executáveis ou bibliotecas (DLLs). O conteúdo armazenado de uma forma especial é chamado de "recurso", "resource", em inglês. Isso tem muitas vantagens, pois traz meio fácil de alterar esses recursos depois. Produtores de software, por exemplo, podem armazenar os textos do programa como um recurso, e então facilitar a tradução do mesmo, sem precisar recompilar o programa. Além disso, outros programas podem exibir recursos de um executável ou DLL, desde que saibam o nome do mesmo. Exemplos de recursos possíveis? Textos, imagens, ícones, telas de programas, enfim, qualquer tipo de arquivo. O Resource Hacker é um software que abre um arquivo que contenha recursos, e permite visualizar, salvar, renomear, adicionar ou excluir determinados recursos, ou ainda editá-los.

O que dá para fazer com o Resource Hacker?

Editar recursos! Um exemplo: dá para trocar o texto do botão "Iniciar" do Windows, pois esse texto fica num recurso de texto dentro do arquivo "explorer.exe", na pasta do Windows. Basta abrir o explorer.exe no Resource Hacker, localizar o ponto que contém o texto "Iniciar", trocar pelo que você quiser e salvar. E mais: dá para trocar imagens. Dá para excluir recursos também. Raramente dará para crackear programas, pois o Resource Hacker permite editar os recursos, que são dados num formato específico, e não o código em si. Para crackear programas normalmente se usam os chamados diassemblers, que tentam interpretar o programa e exibir as instruções em Assembler, uma linguagem de programação. Ou editores hexadecimais, que editam diretamente os bytes do arquivo (um bom e gratuito é o Hex Editor XVI 32). Mas isso não é para qualquer um, Assembler é uma linguagem de baixo nível, quase que incompreensível para os humanos normais rsrs. E para editar os bytes diretamente é preciso muita paciência e ter idéia de onde mexer...

O Resource Hacker é um programa hacker?

O que você consideraria um "programa hacker"? O Resource Hacker permite "hackear" recursos, modificar programas. Normalmente não podemos redistribuir os arquivos modificados, pois isso violaria a licença de uso dos mesmos, e não é legal para o produtor. Mas o Resource Hacker é uma ferramenta, dependendo do uso que se fará dele, você pode ser considerado do mal ou do bem. Programadores como eu, por exemplo, podem se beneficiar muito de um programa como ele. Desenvolvo software em Delphi, é um tanto chato adicionar recursos pela linha de comando nos meus arquivos. Eu crio então um arquivo de recurso apenas (sem ser um programa, de extensão ".res"), adiciono e altero esse arquivo usando o Resource Hacker. Depois, adiciono esse arquivo já pronto ao meu programa, usando para isso o próprio Resource Hacker, ou o compilador do Delphi. Isso vale para outros ambientes de programação também, apenas citei o Delphi como exemplo porque é o que eu uso.

Como usar o Resource Hacker?

Você deve saber mais ou menos o que você quer fazer. Se não sabe, pode ir fuçando nos programas, certamente você encontrará coisas interessantes, como imagens e ícones usados internamente por eles, além de vídeos AVI, como aquelas pastinhas da cópia de arquivos do Windows, por exemplo. E poderá salvar ou trocar essas imagens, entre outras coisas.

Basta abrir o Resource Hacker e carregar nele o arquivo que você quer explorar ou modificar. Arraste o arquivo para a tela do Resource Hacker, ou então vá ao menu "Arquivo > Abrir" e localize o arquivo desejdo.

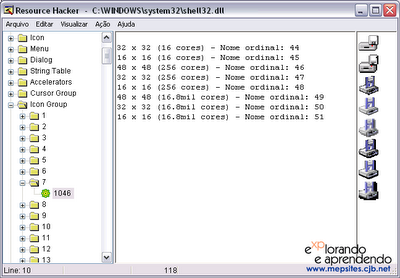

Vamos ver como salvar alguns ícones do Windows. O arquivo "shell32.dll", na pasta "system32", contém muitos ícones. Você pode salvá-los :)

Abra o Resource Hacker, clique em "Arquivo > Abrir" e localize o arquivo "shell32.dll". No Windows 9x/Me ele fica na pasta "system", e esta fica dentro da pasta do Windows; no 2000/XP ou superior, o "shell32.dll" está na "system32" (ou "system64", se seu sistema for de 64 bits).

Ele mostra no painel esquerdo diversas "pastinhas", com os grupos de recursos disponíveis: textos, menus, imagens em bitmap, cursores, ícones, etc. Ao selecionar um item no lado esquerdo, o mesmo será exibido no painel direito. Os ícones ficam melhor visualizados no grupo "Icon Group". Abra essa "pastinha", como você faria no Windows Explorer, se fosse uma pasta de arquivos. Ela terá "subpastas", com o nome que o autor do programa deu. Abra alguma delas e veja o ícone:

Para salvá-lo, clique com o botão direito no número da linguagem (no exemplo da imagem acima, é no "1046"), e escolha "Salvar...". Veja as diferenças entre os três itens "Salvar":

- Salvar todos os recursos: Salva todos os recursos do arquivo aberto na pasta definida, e salva o "índice do recurso", um arquivo de texto de extensão ".rc". Seria algo como um arquivo de lista de reprodução de músicas, ele lista o nome do arquivo, o nome do recurso, e outras informações. Compiladores de recursos poderiam utilizá-lo para gerar um novo arquivo ".res". Isso normalmente só interessa a programadores.

- Salvar recursos [Icon Group]: Salva todos os recursos do grupo selecionado, no caso, os ícones. De forma semelhante ao item anterior, ele criará o arquivo ".rc". Ideal para usuários pegarem todos os ícones de um executável, todas as imagens, etc. Ou programadores mesmo, dependendo do que se quer fazer.

- Salvar [Icon Group : 7 : 1046]: Salva apenas o recurso selecionado. Ideal para salvar uma única imagem, vídeo ou ícone... Entenda o que aparece entre colchetes: "Icon group" é o grupo do recurso, no caso, o grupo dos ícones. "7" é o nome do recurso, isso poderia variar de recurso para recurso, claro. No caso dos ícones, normalmente eles são numerados. E o último número, no caso "1046", é a linguagem do recurso. Tecnicamente um arquivo pode armazenar versões diferentes de recursos, em diversos idiomas, com os mesmos nomes (mas separados pelo código do idioma; 1046 é o código do "Português do Brasil"). O programa carrega ao ser executado o recurso do mesmo idioma da versão de Windows utilizada pelo usuário, e carrega outro padrão se não tiver um recurso definido para o idioma usado.

Para salvar apenas o ícone selecionado, então, escolha a terceira opção "Salvar". Teste com as outras e veja a diferença! Nota: mandar salvar todos os recursos pode demorar um pouco, em arquivos grandes.

Veja que o Resource Hacker não é para qualquer um, apesar de ser relativamente simples de ser usado. Você deve saber "o que você quer fazer", ou no mínimo seguir um tutorial, como os diversos já publicados aqui no Explorando.

O item "Substituir recurso" do menu pop-up (ou do menu "Ação", que possui mais comandos) permite trocar um recurso por outro. Ele foi usado, por exemplo, na dica de como trocar os ícones das pastas do Windows.

O Resource Hacker tem uma característica interessante. Ele permite localizar textos, palavras, frases ("strings", falando tecnicamente), dentro do arquivo. Faça isso pelo menu "Visualizar > Localizar texto ou string". Isso foi usado para encontrar o texto do botão "Iniciar", e então alterá-lo (veja aqui).

Ao alterar textos em geral, deve-se clicar no botão "Compilar script" que aparecerá acima do quadro de edição. Isso é necessário para criar a estrutura do script, e então depois o arquivo pode ser salvo. Cuidado com as aspas e chaves, para não estragar (corromper) o arquivo.

Ao salvar, o Resource Hacker cria na primeira vez um backup do arquivo, com o trecho "_original" depois do nome. Você não pode salvar arquivos em uso ou bloqueados pelo sistema, pois de qualquer forma não haveria como sorescrevê-los. Nesses casos, prefira usar o "Salvar como", defina então outro nome ou salve em outro local. Depois, com o Windows desligado você substitui os arquivos (por exemplo, logado em outro sistema se tiver dual boot, ou com um disquete de boot, ou com um sistema que rode do CD, como o Linux ou até mesmo com o Windows que roda do CD). Isso se faz necessáiro, por exemplo, ao alterar o "shell32.dll" do Windows. No caso do "explorer.exe", para trocar o texto do botão Iniciar, você pode fechá-lo pelo gerenciador de tarefas (guia "Processos"), e então salvar e depois reabrir o explorer (no gerenciador de tarefas, escolha "Arquivo > Executar nova tarefa" e digite "explorer.exe").

É isso. Use com responsabilidade e sabedoria. E lembre-se, o Resource Hacker não faz milagres, ele é uma ferramenta, útil ferramenta. Existem outros exploradores de recursos, é claro, como o open source XN Resource Editor.

Veja como obter o Resource Hacker em português e também o XN Resource Editor (este em inglês) em geek.mepsites.cjb.net.

NOTA IMPORTANTE: modificar executáveis prontos pode ser considerado uma violação aos termos de licença de uso do software. Você pode fazer isso para uso pessoal, mas nunca distribuir um executável modificado sem a expressa autorização do seu produtor. Se não houver indicação do produtor, aí a história é outra... Ao adquirir uma música, um bem imaterial, vc pode ouvi-la de trás pra frente, mais rápido, mais devagar... Como quiser, e até misturada com outras músicas. Com os softwares você pode agir basicamente da mesma forma, portanto, não é pecado algum fazer o que eu fiz e que tantas outras pessoas fazem e mostrar as imagens. Você usa um software como bem quiser, modificado ou não, funcionando pra você está bom. Não pirateie nem distribua cópias modificadas, por você mesmo. Agora, se quiser... aí o problema e a responsabilidade são todos seus.

----------------------------------------------------------------------------------------------------------------------

como flodar scraps com Flood Machine

Flood Machine.......[ATUALIZADO]

http://www.rapidshare.com/files/39980420/FloodMachine.zip..

para que o machine funcione é so vc descompacta o arquivo .rar e instalae o Java-Runtime xD

download do Java-Runtime:

http://baixaki.ig.com.br/download/Java-Runtime-Environment.htm

Video aula no Youtube

http://www.youtube.com/watch?v=xVgQWckfYmo

HACKER BAURU

---------------------------------------------------------------------------------------------------------------------------------

tirar aquela mensagem que vc foi vitima de windows falsificado

windows xp:

1. Vá em Iniciar > Executar

2. Digite regedit e clique em OK.

3. Já dentro do regedit, navegue até a chave:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wi

4. No painel à direita, clique duas vezes em OOBETimer 5. Na janela que foi aberta, apague qualquer valor e clique em OK. Feche o regedit 6. Vá novamente em Iniciar > Executar e dessa vez digite: %systemroot%\system32\oobe\msoobe.exe /a 7. Na janela que foi aberta, escolha a opção Sim, desejo telefonar... 8. Na próxima etapa, clique no botão Alterar chave de produto. 9. Na etapa seguinte, digite a CD-Key: THMPV-77D6F-94376-8HGKG-VRDRQ e clique no botão Atualizar 10. Após clicar no botão Atualizar, o assistente para ativação voltará para a janela anterior, então, clique em Lembrar mais tarde e reinicie o Windows. 11. Reiniciado o Windows vá novamente em Iniciar > Executar e digite: %systemroot%\system32\oobe\msoobe.exe /a 12. Aparecerá a seguinte mensagem: Ativação do Windows O Windows já está ativado. Clique em OK para sair. |

eu ja vi varias pessoas dizendo que nao consegue fazer e eu digo que é muito simples

e so ler com atenção que vc consegue

--------------------------------------------------------------------------------------------------------

Tutorial – Beast V2.06 e V2.07

:

Tutorial criado por Jhonatan_Davis=DWM

:::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

:

Neste tutorial tratarei sobre o trojan Beast, as versões 2.06 e 2.07.

Antes de tudo, a diferença que se nota entre as duas versões é apenas um gráfico

de estatísticas que se tem na versão 2.06 e não na 2.07, o que conseqüentemente

altera o tamanho do arquivo, não achei nenhuma outra diferença.

Neste gráfico se tem informações como os bytes recebidos e enviados e a duração da

conexão com o Server.

Depois de visto o tutorial do Turkojan, acredito que aqueles que fazem uso desse

tipo de software já não tenham tanta dificuldade e saibam do que se trata suas

funções.

De início então, baixe o programa aqui:

~> http://www.4shared.com/file/20260757/370ba6c0/Trojan_Beast_v2.html(versão 2.06)

~> http://www.4shared.com/file/20261400/6ee21e1a/Trojan_Beast_v2.html (versão 2.07)

1°) Criando um Server Beast:

> Muito simples: clique no botão “Build Server”, abrirá uma janela com o nome

de “Server Settings”, onde voce terá guias “Basic”, “Notifications”, “StartUp”, “AV-FW

Kill”, “Misc” e “Exe Icon”.

> Em BASIC escolha o nome do processo gerado no PC infectado (svchost.exe, por

exemplo), escolha a porta, e tem a função INJECTION, onde voce pode escolher um

software do PC para o Server se “acoplar”.

> Em NOTIFICATIONS voce irá configurar o recebimento de alertas de conexão do

servidor, tendo opções de recebimento por DNS (criado no NO-IP por exemplo), E-

mail, ICQ e CGI, basta preencher os campos com seus dados e testar, no caso de e-

mail, depois do teste, conferir a caixa de entradas.

> Em “StartUp” voce pode configurar a inicialização do server no sistema, de

preferência, deixando as 3 opções marcadas.

> A opção AV-FW KILL (Anti-virus, Firewall killer) é muito útil neste trojan, onde voce

pode escolher o processo (do anti-virus ou firewall) que voce quer que o killer do

Server finalize, tendo opção de executá-lo de tempo em tempo e, anda podendo

facilmente desabilitar o firewall do Windows na terceira opção.

> Em MISC voce poderá configurar as ultimas opções do Server, podendo ativar o

keylogger, mandar mensagens falsas, excluir pontos de restauração, entre outras

opções.

> Finalmente em EXE ICONS voce escolhe um ícone para criação do Server, tendo

uma lista de opções, ou podendo escolher outro clicando em “Choose Icon”. Antes de

criar o server, vc pode salvar as configurações clicando em SAVE na guia “Settings’,

escolha o local e salve na extensão .BST, do mesmo modo, se vc quiser retomar

configurações anteriores, vá em “Settings” e clique em LOAD para abrir arquivos .BST.

Clique em SAVE SERVER que o servidor do trojan será criado na mesma pasta

recipiente do cliente Beast, e uma mensagem aparecerá informando que o server foi

criado no mesmo diretório do cliente e está pronto para ser rodado ou bindado.

Apenas clique em OK.

2°) Conectando-se ao servidor:

Como na maioria das vezes, é necessário que a vítima execute o server do trojan

para que se realize a conexão entre servidor-cliente.

Depois de executado voce receberá um alerta, aí abra o Beast, coloque seu host,

porta e password e clique em GO BEAST! E no canto inferior esquerdo deverá

aparecer a mensagem CONECTED.

3°) Função “Managers” (Gerenciamento do PC):

> Nesta opção voce pode acessar todos os arquivos da máquina infectada, registros,

tirar screenshots, visualizar Webcam, processos e serviços do PC, password, entre

outros.

4°) Função “Windows”:

> Com esta ferramenta voce pode desligar o PC, reiniciar, fazer logoff da sessão

entre outros, lembrando que só deverá dar certo se for Windows.

5°) Função “Lamer stuff”:

> Aqui já se pode supor quais seriam as funções lammers encontradas, tais como,

abrir drive, esconder ícones, esconder menu iniciar, entre outros.

6°) Função “Fun stuff”:

> Aqui seriam as “opções divertidas” de se acessar um computador remoto, podendo

trocar o papel de parede, dominar o mouse, e outros.

7°) Função “Server”:

> Voce poderá atualizar o server, fechar a conexão, excluir o server do PC e obter

informações do server.

8°) Função “Misc”:

> Voce encontra opções como escanner, keylogger, enviar mensagens, entre outros.

9°) “Beast stuff”:

> ABOUT: sobre o Beast.

> CREDITS: desenvolvedores do programa e agradecimentos.

> HELP: ajuda com o programa.

> OPTIONS: escolha as opções padrão do seu Beast.

Terminando este turorial do Beast, vale lembrar que na interface do programa voce

pode alternar entre listas de conexões existentes por portas, apenas colocando a

porta e gerando a lista de conexões estabelecidas, clicando em “Star listening (SIN)”.

Voce tem opções de plugins e um BINDER, onde apenas adiciona os arquivos, escolhe

o ícone e escolhe o diretório que quer salvar (neste caso, o server beast bindado).

Seria isto!

Fonte: http://www.orkut.com/CommMsgs.aspx?cmm=33518259&tid=2544508968922133571&start=1

:

:::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::

aqui um video e mais um link pra download

Beast v2.07

download

http://www.trojanfrance.com/index.php?dir=Trojans/Beast/

video

http://youtube.com/watch?v=x6wyZbwdvIM&mode=related&search=

.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.,.

Removendo vírus e spywares do Windows, na raça

Tutoriais

A falta de informação das pessoas aliada à falta de segurança do Windows traz sérios riscos, não é de hoje. Ninguém nasce sabendo, então trago aqui algumas noções importantes para detectar e eliminar boa parte dos malwares que infectam o Windows, tudo manualmente, sem depender de qualquer antivírus.A falta de informação das pessoas aliada à falta de segurança do Windows traz sérios riscos, não é de hoje. Um programa com código malicioso executado no computador pode fazer coisas das mais terríveis. Tudo bem, isso já é do conhecimento de todos, mas de qualquer forma as pessoas precisam usar seus computadores, e estes devem estar livres de pragas.

Use antivírus. Use antispyware. Use firewall. Até que ponto isso é verdadeiro? Muita gente se surpreende comigo quando digo: eu não uso antivírus! Recuso-me até a morte (ou, quem sabe, até que um vírus me prove o contrário :). E não recomendo, sinceramente. Tudo fica mais lento. Mesmo em PCs atuais, sou meio contra a idéia de haver um programa tendo que monitorar todos os dados no meu computador em tempo real, em busca de um código malicioso. Isso é coisa para sistemas operacionais incompetentes.

O que não vem a ser totalmente o caso do Windows, pois quem está diante do sistema é uma pessoa. É a pessoa que deveria saber o que abrir, o que fazer e como agir. Ninguém nasce sabendo, então trago aqui algumas noções importantes para detectar e eliminar boa parte dos malwares que infectam o Windows. Além, é claro, de tentar conscientizar um pouco sobre medidas de segurança que boa parte das pessoas sabem – ou pelo menos já ouviram falar – mas não se dão ao trabalho de cumpri-las.

Fui infectado! E agora?

Esses dias entrou um malware no computador de uma amiga, daqueles que ficam enviando mensagens pelo MSN. Eles detectam a janela de conversa aberta e enviam comandos à mesma, fazendo com que um texto seja enviado para a pessoa com a qual a outra esteja conversando – como se tivesse sido digitada pela pessoa. Minha amiga estava com o nick “Tá enviando vírus, não clique!”. E logo que abríamos a conversa normalmente vinham lá alguns dizeres “Olha as fotos que eu tirei com não sei quem, veja aqui...” seguido de um endereço de um site suspeito. Claro, clicando, mais uma pessoa seria infectada. Além disso, vai saber o que esse programinha não fazia nos bastidores. Hoje em dia roubar dados é a principal idéia dos malwares: senhas, contatos, tudo o que foi digitado. Foi-se o tempo em que vírus destruía para se exibir.

Numa seção de “exorcismo” virtual, ajudei essa amiga pelo MSN mesmo, de uma forma simples. Ela estava passando desesperada o AVG e um antispyware, e nada de eles detectarem a praga. Então lá fui eu. Pedi para ela abrir o gerenciador de tarefas do Windows na aba “Processos”, e me enviar uma imagem da tela. Com base nisso eu chutaria alguns processos e mandaria ela fechar. E isso foi feito. O malware foi fechado. A segunda parte foi um pouco mais complicada para ela, mas nada tão doloroso: abrir o MSConfig e desativar a inicialização do maldito (eu procuraria diretamente no registro, mas ela iria se perder). Depois de reiniciado o PC, esse pelo menos já era. AVG 0 x 1 Eu!

Os malwares são programas como outros quaisquer. Na grande maioria das vezes, são programas que se configuram para iniciar junto com o Windows. E ficam fazendo sua ação. Seja enviar spam (usando o seu IP e a sua banda!), usar seu computador como servidor de um software P2P qualquer ou tentar capturar suas senhas.

Esses quase sempre podem ser removidos manualmente, usando programas simples de monitoramento. A idéia é: eles estão abertos, vamos fechá-los! E se eles se configuram para serem iniciados junto com o computador, vamos remover essa configuração. Alguns casos mais graves podem ocorrer, onde os vírus mais “poderosos” se infiltram dentro de arquivos do sistema, corrompendo-os. Aí a coisa complica, seria tarefa mais para um antivírus (agora sim, automatizada) mas normalmente dá para restaurar arquivos do sistema, caso os arquivos infectados sejam os nativos do Windows. Bem, vamos por partes...

Identificando e removendo um programa indesejado

Como no caso da minha amiga, usei uma idéia básica. Mas para isso, eu precisaria tentar chutar o programa a ser fechado, pelo nome do executável. Como saber? O Windows por si só carrega diversos programas em execução (processos) próprios, para uso do sistema. Cada programa aberto também será considerado um processo, e listado, portanto, no gerenciador de tarefas e os malwares também ficarão por ali.

A idéia é listar ou decorar os nomes dos programas do Windows que sempre se iniciam, mais aqueles que você usa e que se iniciam automaticamente também (como seu antivírus, o firewall, etc). Com base nisso, você pode ir tentando fechar os malwares. Na dúvida, uma dica é copiar o nome do programa e jogar no Google. Se for um malware conhecido, provavelmente você irá encontrar páginas (normalmente de fóruns) relatando-o. Aí não resta dúvida, basta fechá-lo.

Acontece que o gerenciador de tarefas do Windows pode ser facilmente corrompido ou modificado, e é possível que um programa nem apareça nele. Além disso, alguns malwares bloqueiam o gerenciador de tarefas (usando recursos do próprio Windows, por incrível que possa parecer!). Para uma pescagem mais profunda, vamos usar outro gerenciador de tarefas.

Um muito bom é o Process Explorer NT. Ele é da SysInternals, que foi comprada pela Microsoft. Eu pensava que seria descontinuado depois da compra, mas pelo contrário, foi até atualizado para trabalhar melhor no Windows Vista.

Baixe em:

http://www.microsoft.com/technet/sysinternals/utilities/ProcessExplorer.mspx

Ele lista todos os processos abertos e permite visualizar muitas informações sobre os mesmos. A listagem é hierárquica, ele mostra os processos e os processos que os originaram (o programa que abriu outro programa, numa linguagem mais clara). Clicando com o botão direito num item, pode-se matar o processo correspondente, fechando bruscamente o programa.

O fechamento dessa forma é essencial. Uma que os malwares normalmente não exibem janelas, não tem onde você clicar para fechar. Outra que, mesmo se exibissem, é diferente o comando que o sistema operacional envia ao programa para fechá-lo. Ao clicar no botão com o X numa janela, o Windows não necessariamente fecha o programa; ele diz ao programa que é para ser fechado. O programa pode fazer o que quiser, inclusive decidir se vai mesmo ser fechado ou não.

É isso que permite a um programa tomar a dianteira e exibir uma janela perguntando se você quer salvar um arquivo antes de fechá-lo, dando a opção de mantê-lo aberto, por exemplo. Se ele fosse fechado diretamente ao clicar no X, você perderia qualquer arquivo não salvo.

Aqui, o objetivo é justamente o contrário: fechar o programa “à força”, “matar o processo”, como se diz. O sistema operacional finaliza o programa e libera os recursos usados por ele (como a memória) sem notificá-lo. Algumas vezes complica um pouco, pois malwares mais elaborados podem manter duas instâncias de si mesmo, e se uma for fechada logo a outra detecta e a reabre. Mas com um pouco de paciência e prática, dá para se virar e tomar o controle. Afinal, o computador é seu, não do malware.

Esse Process Explorer NT permite até mesmo “pausar” um determinado programa, e continuá-lo depois. Estando “pausado”, o programa continua aberto mas parece morto; por exemplo, esse que envia mensagens pelo MSN, não enviaria enquanto estivesse pausado. Essas ações são feitas ao clicar com o botão direito no processo, dentro do Process Explorer NT.

Pode ocorrer de você fechar um programa inofensivo realmente, por desconhecer o nome dele. Normalmente isso não lhe trará problema algum, bastará reabrir o programa que foi fechado depois. Tome o cuidado de não manter arquivos abertos ou documentos não salvos enquanto fecha os programas suspeitos, e também evite fazer isso conectado à Internet. Simples: você pode fechar seu firewall sem querer e continuar por horas navegando – sem perceber que abriu as portas do seu computador para o mundo.

Bem, fechado o programa, você pode excluir o arquivo correspondente a ele. Tome cuidado aqui, para não excluir um arquivo errado, do sistema ou de outro programa bom que você use. Antes de excluir é bom pesquisar na Internet pelo nome do executável, ou então movê-lo para uma outra pasta, ou mesmo renomeá-lo com outra extensão (por exemplo, “coisax.exe” viraria “coisax.123”).

Para excluir, você deverá saber onde se encontra o arquivo. A maioria dos spywares são instalados na pasta “system32” (creio que escolhem essa por ser uma pasta de sistema, que ainda por cima contém muitos arquivos), assim fica difícil encontrar “suspeitos” apenas olhando lá dentro. Uma dica é usar a pesquisa do sistema operacional, aquele “Pesquisar” do Iniciar, jogando o nome do arquivo desejado. Nessa tarefa, algumas configurações do Windows acabam atrapalhando. Para ficar mais seguro para você, altere estas opções:

- Na guia “Modos de exibição” das opções de pasta (menu “Ferramentas > Opções de pasta”, do Windows Explorer), marque o item “Mostrar todos os arquivos” na categoria “Arquivos ocultos”. E desmarque o “Ocultar arquivos protegidos do sistema operacional”. Ainda ali, desmarque a opção que oculta as extensões dos arquivos. Depois disso, basta tomar cuidado ao renomear seus arquivos, onde você deverá digitar o nome junto com a extensão, e não apague alguns arquivos que “aparecerão” na unidade C:, como boot.ini, ntldr, etc. Esses arquivos são do sistema e ficam ocultos por padrão. Pedi para exibi-los pois assim ele não ocultará os outros arquivos, facilitando a localização dos malwares, inclusive usando o “Pesquisar”.

- O “Pesquisar” do Windows XP veio para facilitar para usuários iniciantes. Para pesquisar arquivos ocultos em pastas do sistema, usando regras de pesquisa (máscaras) e opções avançadas, é terrível, ficou muito ruim. O ideal é voltar para a pesquisa clássica, igual à do Windows 2000/Me. Veja como fazer isso aqui:

http://janelasepinguins.blogspot.com/2005/12/deixando-o-pesquisar-do-windows-xp2003.html

(envolve edição do registro)Pronto. Agora ficou mais fácil localizar o arquivo no disco e excluí-lo. Quase sempre os spywares estarão dentro da pasta system32, ou pelo menos na pasta do Windows. Mande pesquisar na pasta “C:\windows” incluindo subpastas; caso não o encontre ali, mande buscar então em todos os discos rígidos locais. Pesquisando apenas na pasta do Windows a pesquisa será mais rápida, já que o buscador não terá que vasculhar todo o seu HD :)

Fechado o programa, excluído o arquivo, agora falta remover o ponto de entrada de inicialização, que faz com que o programa seja carregado durante o boot do sistema. Os programas que se iniciam junto com o computador podem ficar configurados em alguns lugares diferentes no Windows. Uma forma básica de ver isso é usar o MSConfig, programinha que já vem com o Windows (exceto NT e 2000) e que lista os programas abertos. Clique no “Iniciar > Executar”, digite msconfig e tecle enter. Na aba “Inicializar”, localize os itens desejados e desmarque o suposto malware. Depois de desmarcado, clique em Aplicar > OK. Ele pedirá para reiniciar o computador, fica a seu critério reiniciar no momento ou depois.

Dica: desativando outros itens desnecessários pelo MSConfig também, fará com que o computador inicie um pouco mais rápido e use menos memória; mas cuidado para não desativar programas importantes, como o firewall, antivírus (se você usar), etc.

Importante: sempre remova a entrada de inicialização do programa com ele fechado. Se você não fizer isso, alguns programas ficam regravando as chaves no registro enquanto estão abertos, justamente para que se você remova, logo eles regravam e serão inicializados depois, na maior cara de pau. Com eles fechados, simplesmente não têm como regravar.

Nem sempre será fácil remover programas indesejados dessa forma, mas boa parte deles podem ser removidos assim, por incrível que possa parecer :)

Outra dica é iniciar o computador limpo, sem spywares, e anotar os nomes dos programas que se iniciam automaticamente (seja pelo Process Explorer NT ou pelo próprio gerenciador de tarefas). Boa sorte :)

Outras formas de detectar programas que se iniciam automaticamente

Há diversas formas. As mais comuns são pelas chaves do registro:

- HKEY_LOCAL_MACHINE > Software > Microsoft > Windows > CurrentVersion > Run

- HKEY_LOCAL_MACHINE > Software > Microsoft > Windows > CurrentVersion > RunOnce

- HKEY_CURRENT_USER > Software > Microsoft > Windows > CurrentVersion > Run

- HKEY_CURRENT_USER > Software > Microsoft > Windows > CurrentVersion > RunOnce

Para as chaves do registro... Se você não mexe muito com o registro, cuidado: não saia fuçando em tudo. Exclua apenas entradas que você tenha certeza que podem ser excluídas, pois editar incorretamente o registro pode fazer com que o Windows nem seja iniciado – claro que isso poderá ser corrigido, mas poderá não ser tão fácil.

Nota: o “registro”, caso você não saiba, é um banco de dados de configurações usado pelo Windows e por diversos programas. O “editor do registro”, programa “regedit”, é uma interface que vem com o Windows que permite modificar as configurações gravadas no registro. O termo “registro” aqui não tem nada a ver com cadastro ou pagamento :p

Abra o editor do registro (“Iniciar > Executar” > digite regedit e dê OK). Ele tem o visual parecido com o do Windows Explorer, tratando as chaves do registro como se fossem “pastinhas”. À esquerda, localize as chaves e subchaves conforme indicam as setas nos caminhos indicados mais acima, até chegar na “Run” ou “RunOnce”. À direita são listadas as entradas referentes à chave selecionada à esquerda, que no caso, correspondem aos programas que se iniciam automaticamente com o computador. Selecione o do malware e delete, usando a tecla Del mesmo do teclado. Como falei, cuidado ao fazer isso; se não se sentir seguro, prefira usar o MSConfig ou esse outro programa que indicarei agora.

Também da SysInternals (agora Microsoft) um bom software é o AutoRuns. Ele lista praticamente tudo o que se inicializa com o Windows, incluindo muitos itens não exibidos pelo MSConfig. Veja:

Baixe-o em:

http://www.microsoft.com/technet/sysinternals/Utilities/AutoRuns.mspx

Ele é composto por várias abas de categorias. Com ele você pode desmarcar os itens e remarcá-los depois, caso se arrependa. Mas ainda assim, tome o cuidado de não desmarcar itens à toa, pois vários, “muitos” na verdade, correspondem a componentes essenciais do Windows. Por meio dele pode-se desativar extensões do Explorer, do logon, do IE, drivers de dispositivos e outros componentes. Ele é muito importante, deveria vir de fábrica com o Windows.

Tanto o Process Explorer como o AutoRuns são gratuitos e não precisam ser instalados, eles rodam diretamente, sendo muito úteis para fazer parte da mala de ferramentas dos técnicos Windows.Comentário: é possível desativar também aquele WGA, que exibia notificações em Windows não originais; bastando desmarcar o ponto que carregava o WGA, no processo de logon do Windows, e a seguir deletando os arquivos do WGA do HD.

Windows bloqueado?

Alguns spywares e malwares em geral desativam componentes do Windows, usando recursos do próprio sistema.

Isso é possível porque o Windows foi projetado para suportar diretivas de empresas e grupos, onde os funcionários podem usar os computadores, mas não alterar configurações. Alguns spywares dão uma de “administradores” no seu sistema, bloqueando diversas coisas. Entre as mais visadas estão o bloqueio da página inicial do Internet Explorer, a edição do registro pelo regedit, de forma que você não consegue abri-lo nem usar os arquivos “.reg”, e em alguns casos, bloqueiam até o gerenciador de tarefas, para evitar que sejam fechados (aqui usar o Process Explorer NT normalmente resolve).

Esses bloqueios são feitos pelo registro, e caso você não possa abrir o regedit, e/ou se quiser remover diversos bloqueios de uma vez, recomendo um software meu mesmo: o AntiPolicy. Basta abri-lo, clicar na aba “AntiPolicy” e então no botão “Remover bloqueios...”.

Quase todos esses bloqueios serão liberados de imediato, alguns só no recarregamento do Explorer (no próximo logon, por exemplo). Vale a dica: primeiro, feche os malwares e certifique-se de que não estejam marcados para inicializar depois, pois eles poderão restaurar os bloqueios se forem abertos.

Download do AntiPolicy:

http://www.mephost.com/software/antipolicy.htm

Esse programa ainda permite fechar bruscamente processos também, servindo como um gerenciador de processos alternativo. Enquanto que o gerenciador de tarefas do Windows e o Process Explorer NT listam os processos pelo nome do executável, o AntiPolicy lista pelos nomes das classes de janelas. A maioria dos spywares não têm janelas visíveis, mas têm janelas ou pelo menos controles que não ficam visíveis mas são listados. No AntiPolicy, você pode fechar qualquer programa, pela aba “Visíveis” (os que estão rodando na barra de tarefas ou em uma janela) ou “Ocultos” (os que rodam sem ser exibidos, que vem a ser o caso da maioria dos malwares). Vale o cuidado de testar e ficar atento, pois você poderá fechar programas bons sem saber o nome da classe.

Diversos spywares usam nomes com XXX alguma coisa (referentes à pornografia), hk (da palavra “hacker”), ou somente números. Mas não há regras, você terá que caçar um pouco, e qualquer coisa, o Google está à disposição para nos ajudar (bem indiretamente, claro).

O Windows é seguro?

Até aqui vimos como tentar remover pragas que já foram instaladas. Mas... O melhor é prevenir, não remediar, não é? É melhor andar pela sombra do que ficar com dor de cabeça, é melhor usar blusa e guarda chuva do que pegar um resfriado. Vamos a algumas dicas então, que a maioria acha que todo mundo já está careca de saber (mas infelizmente, não é bem assim).

Use conta limitada (não de administrador) no dia-a-dia se puder, e mantenha o HD formatado em NTFS. Mais informações sobre o NTFS e a segurança aos arquivos podem ser vistas neste outro texto meu aqui no GdH:

http://www.guiadohardware.net/dicas/sistema-ntfs.html

Usar o Windows com conta limitada em partições NTFS é muito mais seguro, apesar de não ser agradável para o uso de alguns programas. Navegando assim, os malwares não poderão se instalar em pastas do sistema (como a system32, dentro da pasta do Windows) e não afetarão as outras contas de usuário, caso haja outros perfis no mesmo PC. É possível também rodar o IE (ou outro programa qualquer) como administrador, porém, sem direitos administrativos. Veja como no final desse outro texto:

http://www.guiadohardware.net/artigos/reparando-ie/

Use um firewall. O do Windows XP SP2 é muito ruim (que me perdoe a Microsoft). De que adianta o sistema vir com um firewall se você deve desativá-lo e instalar outro, para mais proteção? Isso porque é um fato, o do XP SP2 protege contra invasões vindas da Internet, ou seja, protege contra acessos entrantes. Se um programa no seu PC tentar enviar um comando ou arquivo para a Internet, ele deixa (só bloqueia e alerta caso o programa tente ficar aberto em determinada porta, como um servidor, à espera de conexões entrantes).

Isso é ruim no caso de spywares: eles podem enviar dados (seus dados, suas senhas capturadas, por exemplo) sem que você tome conhecimento. O ideal é instalar um firewall de terceiros, que proteja o computador tanto de conexões de entrada como de saída, dando a possibilidade de você decidir se elas devem ser liberadas ou não. Um que tem versão gratuita e é muito usado é o ZoneAlarm. O Comodo também é bom e possui versão gratuita.

Como saber se o sistema está infectado? Se aparentemente seu computador funciona normal, e você quer saber se ele está infectado, pode valer a pena rodar um anti-spyware (como o SpyBot) ou até mesmo um antivírus, mandando fazer uma varredura completa. Aqui usamos os programas para aproveitar o tempo de processamento do computador, sua agilidade em comparar informações, em varrer vários arquivos e chaves do registro em busca de spywares conhecidos, etc. Usar um antivírus residente é o que eu não recomendo, pelo menos não uso, por ser definitivamente um item inútil (desde que você tome todos os devidos cuidados e outros). Não é para seguir uma receita, são um conjunto de atitudes que podem mudar isso. Se você se sentir mais seguro, fique com seu antivírus.

Além de usar programas de detecção, vale curiar no gerenciador de tarefas de tempos em tempos (dica: use o Process Explorer NT, que é bem melhor), no MSConfig, e ver se nada de estranho ou novo aparece por ali, sem que você tenha instalado.

Quer segurança? Cuide-se você. Eu não uso antivírus, continuo batendo o pé. Se você for firme nos seus atos, poderá não usar também. Basta manter o Windows atualizado, um firewall ativo (isso é essencial!) e o principal: não sair executando qualquer porcaria que chegue por email, não instalar controles Active-X no IE de sites suspeitos, não instalar qualquer barra de ferramentas no IE (elas atuam como programas, podendo fazer o que quiser!), não baixar anexos de emails suspeitos, sempre confirmar com quem lhe enviou antes de abrir um link de algum arquivo executável para baixar (principalmente se for de extensão .exe, .com, .bat, .cmd, .scr, .pif), etc.

Na sugestão de configuração mais acima, pedi para mostrar todas as extensões. Isso pode parecer ruim num primeiro momento para usuários básicos, mas permite que você identifique melhor o arquivo. Alguns mal intencionados colocam duas extensões nos arquivos, por exemplo, foto.jpg.exe. A última é a que vale: “foto.jpg.exe” é um programa, não uma imagem. Se as extensões não fossem mostradas, o Windows exibiria apenas “foto.jpg”, e os mais inocentes poderiam abrir, rodando o malware. Com elas sendo mostradas você sempre verá a extensão real. Se você der um duplo clique num malware ou vírus, estará autorizando a execução dele no computador, estará fazendo justamente o que o autor dele quis.

Não é que o Windows seja inseguro (mas claro que não é a melhor coisa em termos de segurança também, está muito longe disso ;), é a falta de informação e conhecimento dos usuários que o torna assim.

O Windows Vista não tem grandes mudanças estruturais com relação ao XP. Vendo-o e acompanhando a história do Windows, às vezes penso: “Puxa vida, estragaram o NT...”. O que mais se destaca no Vista em termos de segurança – e que ao mesmo tempo mais irrita os usuários, tanto é que boa parte opta por desativar – são as confirmações pedidas ao usuário para diversas tarefas e ações.

Você é o dono do seu computador, você decide o que quer rodar nele. Se você rodar porcaria, o Windows não tem culpa, ele irá executar a porcaria que você autorizou! O Vista pede muita confirmação, tudo bem, com isso você pode ver que se o usuário desse menos mole, teria seu Windows funcionando por muito mais tempo. Não estamos falando aqui de falhas do sistema (que quase todo software possui), mas sim de programas do mal em geral.

De nada adianta você ter saúde e andar seguro se alguém lhe assaltar na rua e te jogar no chão. Você vai cair, não vai? Quando programas do mal tentam invadir o Windows, a maior brecha está no usuário, não no sistema. Cuide-se! (Eu continuo sem antivírus ;)

Deformer 2.0

Programa permite criar imagens animadas e deformadas. Este programa possuí várias ferramentas que permitem deformar fotos e imagens de acordo com a sua imaginação permitindo visualizar a animação criada em tempo real.

Estilo: Aplicativo

Fabricante: Crystal Software

Tamanho: 5.75 Mb

Formato: Rar

Idioma: Inglês

pass: "thanks"

Burlando Tempo de Lan

1º Baixe o program Process Explorer e inicie no computador da lan.

DOWNLOAD :

Aqui

2º Procure pelo programa que está contando o tempo de sua diversão,geralmente ele está "pintado" de roxo,se haver mais de um dessa cor selecione o primeiro. Veja a Imagem no FINAL do tutorial o PRINT .

3º Após selecionado clique com o botão direito e selecione KILL PROCESS ou PAUSE PROCESS.

Mais Aconselhavel PAUSE PROCESS.

IMAGEM

ou

Baixa esse arquivo (.exe)

e coloca numa Lan,

depois de uns tempinhos

quebra o servidor.

Aqui

Não Testei esse de Cima

Modo 02

Burlando Softwares Lan house (robar tempo)

Process Explorer

Simples:

- Baixe o Process Explorer do site www.snapfiles.com/get/processexplorer.html e inicie na máquina da lan house (não precisa instalar).

- Após o Process Explorer começar, procure pelo processo do software que acaba com sua diverção, normalmente está tarjado com uma cor roxa.

- Se houver mais de um processo em roxo, selecione o primeiro da three (árvore).

- Após selecionado clique com o botão direito e selecione KILL PROCESS ou PAUSE PROCESS.

=================

Ação e reação

=================

- Alguns softwares de lans possuem um sistema se segurança que quando o processo for finalizado, ele trancará o computador.

- Use a lanhouse em dias movimentados, pois o administrador (se não for burro) pode notar que tem um computador sendo usado mas no cliente do software mostra ele como livre...

- Use PAUSE PROCESS para garantir que não vai haver os erros acima mensionado.

Boa diversão, e procurem ser discretos, pois se pegar, ferrou =P

Vlw!

tutorial

VMWARE-WORKSTATION - Sua Maquina Virtual

Download

(você precisa fazer 1 pequeno registro para poder fazer o download)

download direto

Todos nós sabemos da importancia de mantermos nossos Sistemas Operacionais o mais intácto possivel, longe de programas maliciosos.

Muitas pessoas ainda se arriscam criando esses programas em seu própio sistema. Loucura? Não amigos, realidade.

Vocês já notaram a quantidade imensa de pessoas que nos procuram momentos depois de instalar um trojan no própio PC e não sabem como retirar, essas pessoas de "hackers" se transformam em "hackeados" em questão de segundos.

Por isso, estou criando esse novo tópico para tentarmos dar uma solução para esse problema usando uma máquina virtual - VMWare -

Vamos ao programa...

Introdução a Máquinas Virtuais

Em termos gerais, uma máquina virtual é, em Ciência da Computação, software que cria um ambiente entre a plataforma e o utilizador final, onde este pode operar outro software.

Uma máquina virtual (Virtual Machine – VM) pode ser definida como “uma duplicata eficiente e isolada de uma máquina real”. A IBM define uma máquina virtual como uma cópia isolada de um sistema físico, e esta cópia está totalmente protegida. O termo máquina virtual foi descrito na década de 60 utilizando um termo de sistema operacional: uma abstração de software que enxerga um sistema físico (máquina real). Com o passar dos anos, o termo englobou um grande número de abstrações – por exemplo, Java Virtual Machine – JVM que não virtualiza um sistema real.

Ao invés de ser uma máquina real, isto é, um computador real, feito de hardware e executando um sistema operacional específico, uma máquina virtual é um computador fictício criado por um programa de simulação. Sua memória, processador e outros recursos são virtualizados. A virtualização é a interposição do software (máquina virtual) em várias camadas do sistema. É uma forma de dividir os recursos de um computador em múltiplos ambientes de execução.

Os emuladores são máquinas virtuais que simulam computadores reais. São bastante conhecidos os emuladores vídeogames antigos e os emuladores de microcomputadores, como o VMware e o Bochs.

Outra importante categoria de máquinas virtuais são as máquinas virtuais para computadores fictícios projetados para uma finalidade específica. Atualmente a mais importante máquina virtual desta família é a JVM (máquina virtual Java). Existem simuladores para ela em quase todos os computadores atuais, desde computadores de grande porte até telefones celulares, o que torna as aplicações Java extremamente portáteis.

Funcionamento

Os arquivos são armazenados em "discos virtuais" que aparecem como arquivos dentro da pasta do VMWare no sistema host e cada sistema operativo pode ter uma configuração de rede distinta, com seu próprio endereço IP e tudo mais. As máquinas virtuais ficam acessíveis na rede, como se fossem realmente PCs completos, permitindo correr um servidor Web ou um programa P2P dentro de uma máquina virtual, sem comprometer a segurança do seu sistema operativo principal.

Utilidade

Com o VMWare é muito mais simples estudar a integração de redes entre vários sistemas operacionais. Ele permite ainda simular uma rede com várias versões do Linux e Windows. Também é uma excelente opção para conhecer outros sistemas de forma simplificada, ou para manter a compatibilidade entre sistemas antigos e novos.

O VMWare é um software que cria máquinas virtuais que simulam um PC completo dentro de uma janela (ou em tela cheia), permitindo instalar praticamente qualquer sistema operacional para a plataforma x86. É possível até mesmo abrir várias máquinas virtuais simultâneamente e rodar lado a lado várias versões do Linux e Windows, BeOS, DOS e o que mais você tiver em mãos. A página oficial é a: http://www.vmware.com/

O conceito das máquinas virtuais é bastante interessante. Cada máquina virtual trabalha como um PC completo, com direito até a BIOS e configuração do Setup. Dispositivos como o CD-ROM e drive de disquetes podem ser compartilhados entre as máquinas virtuais e o sistema host, em alguns casos até mesmo simultâneamente (um CD no drive pode ser acessado em todos os sistemas).

Os arquivos são armazenados em "discos virtuais" que aparecem como arquivos dentro da pasta do VMWare no sistema host e cada sistema operacional pode ter uma configuração de rede distinta, com seu próprio endereço IP e tudo mais. As máquinas virtuais ficam acessíveis na rede, como se fossem realmente PCs completos, permitindo que você rode um servidor Web ou um programa P2P dentro de uma máquina virtual, sem comprometer a segurança do seu sistema principal.

É muito útil para estudar sobre a integração de rede entre vários sistemas operacionais. Você pode simular uma rede com várias versões do Linux e Windows com um único micro.

Cada máquina virtual possui uma área reservada de memória. Se você tiver 386 MB por exemplo, você pode instalar o Windows XP sobre o Mandrake 9.1 e deixar 196 MB para cada um. Com pouca memória RAM as coisas já ficam mais complicadas, pois você terá que reservar pouca memória para cada sistema e tudo ficará lento por causa da memória virtual. O ideal para usar o VMware é ter pelo menos 256 MB de RAM e mais 128 MB para cada máquina virtual que você pretenda usar simultaneamente.

Embora o VMware seja bastante caro, muita gente o utiliza pois basta se cadastrar no site para obter um serial que permite usar o programa completo por 30 dias. Este período de testes é bastante maleável, pois você pode usar o mesmo serial em mais de uma máquina, etc. A idéia é que você o teste quase que à vontade para uso pessoal e compre o programa quando quiser usa-lo em sua empresa.

( Tutorial )

Imagine você, sentado a frente de seu micro em casa e, somente com ele, conseguir ter acesso a inúmeros sistemas operacionais na tela do seu monitor. E todos eles ainda ligados em rede!! Opa! Como assim?! Tudo isso é possível através da utilização de um único software! Vamos neste artigo falar, nada mais, nada menos, sobre um dos assuntos mais interessantes dos últimos tempos: criação de Máquinas Virtuais através do software VMware.

O VMware é, sem dúvidas, um dos softwares mais bem elaborados dos últimos tempos. Ele permite a emulação de vários sistemas operacionais ao mesmo tempo sobre um sistema host, utilizando para isto o conceito de máquinas virtuais. Para que você entenda melhor, imagine um micro com o Windows XP Professional instalado e sobre ele instalarmos o VMware. Ele possibilitará a criação de várias máquinas virtuais com seus próprios sistemas operacionais, inclusive Linux. É como se tivesse mais de uma máquina, porém tendo-se apenas uma. Pode parecer um pouco complicado mas vamos explicar melhor todo o assunto.

Para entendermos melhor a funcionalidade do VMware, precisamos entender o conceito de máquina virtual: cada máquina virtual funciona como um micro inteiro, contendo processador, memória, disco, vídeo, som, porém tudo sendo emulado pelo VMware. Uma máquina virtual pode ainda usar, de forma simultânea com o sistema host, as unidades de disquete e CD-ROM. Quando falamos de “sistema host”, queremos nos referenciar ao micro físico que possui seu próprio sistema operacional e que serve de base para a instalação do VMware.

Do ponto de vista do sistema host, cada máquina virtual é um arquivo criado pelo VMware. Com isso, pode-se levar uma máquina virtual de um micro para outro sem problemas.

Outro ponto muito interessante (se não o principal) é a possibilidade de ligação entre o sistema host e todas as máquinas virtuais como se estivessem numa rede tradicional sendo cada qual com seu endereço IP. Por exemplo, podemos ter um servidor com o Windows Server 2003 e vários clientes (as máquinas virtuais criadas) todos ligados na mesma rede. É muito interessante para testes de funcionalidade de recursos de um servidor (DHCP, proxy e outros) ou para testes de rede entre sistemas operacionais diferentes (Linux e Windows, por exemplo). Iremos ver como montar e configurar uma estrutura de máquinas virtuais em rede na próxima parte do artigo.

Instalação

Para começarmos a instalação do VMware, antes é necessário fazermos o download do programa de instalação.

http://www.vmware.com/download/ws/

(vc precisa fazer 1 pequeno registro para poder fazer o download)

Depois de ter feito o download do programa de instalação, é só executá-lo e seguir os passos. Vale salientar algumas observações:

- O programa de instalação lhe informará (se for o caso) que atualmente em seu sistema está ativo o recurso de autorun do CD-ROM. Como as máquinas virtuais usam de forma compartilhada o CD-ROM juntamente com o sistema host, o instalador avisa de que seria interessante desabilitar este recurso. Você deve informar se deseja ou não desabilitá-lo.

- O programa de instalação informa que desde a versão 3.0 do VMware, a extensão da máquina virtual mudou. Então ele pergunta se você deseja varrer seu disco a procura de extensões antigas para a conversão.

Depois de seguir estes passos, o programa irá concluir a instalação do VMware. Nada muito complicado, não é mesmo!

Criando Máquinas Virtuais

Ao executar o programa, aparecerá a tela do console do VMware (figura 1):

Figura 1

Nosso próximo passo será a criação de máquinas virtuais. Clicando em New Virtual Machine será iniciado um assistente para a criação de máquinas virtuais.

Primeiro, ele pergunta se deseja criar uma máquina virtual com as configurações típicas ou se deseja configurar algumas opções avançadas. Iremos criar uma máquina virtual simples e depois poderemos configurá-la “na unha”.

O passo seguinte é informar qual sistema operacional será instalado nessa máquina virtual. Na verdade, nada impede que escolhemos o Windows 2000 Server e depois instalarmos o Windows 98. A única coisa que muda de uma configuração para outra é a quantidade de memória que o VMware aconselha para cada sistema operacional. Por exemplo, se escolhermos uma máquina virtual para rodar o Windows 98, o VMware inicia a maquina com 96 MB. Já com o Windows XP Professional, é reservado 160 MB. Porém estes valores podem ser mudados mais tarde. Outra questão é que essa quantidade de memória é retirada da memória do sistema host. Portanto, se temos no micro 256 MB de memória e instalamos uma máquina virtual com 96 MB, sobrará 160 MB para o meu sistema host. E logicamente, se eu tenho pouca memória no meu sistema host, não será reservado muita memória para a máquina virtual. Muito legal esta parte do software.

Na próxima etapa, o VMware lhe pede um nome para sua máquina virtual e o local no seu sistema host onde ela vai ficar. Sempre é sugerido pelo VMware o nome do próprio Sistema Operacional que foi escolhido anteriormente. Já o local, por default, é a pasta My Virtual Machines que é criada na pasta Meus documentos.

Agora, será necessário informar que tipo de conexão de rede você deseja colocar para sua máquina virtual. As opções são:

* Use bridged networking: é criada uma ponte entre a máquina virtual e a rede a qual o sistema host pertence. A máquina virtual terá seu próprio endereço IP e suas configurações de rede, como nome, por exemplo;

* Use networking addres translation (NAT): é criada uma conexão direta entre o sistema host e a máquina virtual, e há também o compartilhamento do endereço IP do sistema host para acesso da rede externa ou internet por parte da máquina virtual;

* Use host-only networking: semelhante ao NAT, porém a máquina virtual não terá acesso à rede externa ou internet;

* Do not use networking connection: não haverá conexão de rede entre o sistema host e a máquina virtual;

Após seguir estes passos sua máquina virtual estará pronta!

Figura 2

Porém, a máquina virtual foi criada com as configurações padrões pré-determinadas pelo próprio VMware. Podemos configurar agora algumas opções importantes da máquina virtual. Para isto, selecione a máquina virtual no painel a esquerda (figura 2) e clique em Edit virtual machine settings no painel a direita. Irá aparecer a seguinte tela, como demonstrada na figura 3:

Figura 3

Aparece uma lista dos itens de hardware que estão presentes atualmente na máquina virtual e que podem ser configurados. Clicando no botão Add..., irá aparecer um assistente onde podemos adicionar novos itens de hardware (figura 4). Você pode adicionar, por exemplo, portas paralelas e serias à sua máquina virtual.

Figura 4

Importante dizer que, depois que a máquina virtual é criada, não é possível alterar o tamanho do disco. Para colocar um tamanho diferente de 4.0 MB (valor default), deve-se escolher a opção Custom no momento em que a máquina virtual está sendo criada. Assim, pode-se escolher o tamanho do disco e outras opções, como quantidade de memória e tipo do disco (disco virtual usado pelo VMware ou uma partição do HD do micro).

Agora que a máquina virtual está criada, podemos começar a instalação do sistema operacional. Selecionando a máquina virtual no console do VMware, no painel esquerdo, clique em Start this virtual machine no painel direito (figura 2). Depois de alguns instantes é iniciado o processo de boot da máquina virtual (figura 5).

Figura 5

Se for necessário, existe até mesmo um Setup da máquina virtual, onde é possível configurar qualquer opção de um Setup normal.